Der enorme Anstieg an Cyberangriffen und Schadsoftware ist auch auf die Fortschritte in der Nutzung moderner Technologien zurückzuführen. Der Schutz komplexer Netzwerke kann künftig nur noch durch KI-unterstützte Sicherheitslösungen erreicht werden. Künstliche Intelligenz dient Freund und Feind zugleich.

Am 28. und 29. August 2023 brachten akkordierte Cyberattacken die IT-Riesen Google, Amazon und Cloudflare für kurze Zeit ins Wanken. Nach Angaben der Internetkonzerne handelte es sich um einen DDoS-Angriff (Distributed Denial of Service), bei dem Website-Server mit sinnlosen Anfragen geflutet und dadurch ausgebremst werden. Laut Google wurden binnen zwei Minuten bis zu 398 Millionen Anfragen pro Sekunde verzeichnet – und damit »mehr als Aufrufe von Wikipedia-Artikeln im gesamten Monat September«. Der Angriff habe in dieser Dimension »eine neue Qualität von DDoS-Ereignissen« erreicht.

Er übertraf an Intensität deutlich die bis dahin größte Attacke im Vorjahr, als unbekannte Täter einen Kunden des Google-Dienstes Cloud Armor mit 46 Millionen Anfragen pro Sekunde bombardierten. Die Urheber konnten auch diesmal nicht identifiziert werden. Sie nutzten eine Sicherheitslücke in einer neueren Version des Internetprotokolls HTTP/2. Die Angriffe dauerten auch im Oktober noch an, wie Google verlautbarte, konnten aber abgewehrt werden.

Ein wesentlicher Aspekt habe die Bedrohungslage für digitale Systeme grundlegend verändert, sagt Helmut Leopold, Head of Center for Digital Safety & Security am AIT: »Wir erleben eine Art ›Demokratisierung der Technologien‹, die auch neue Möglichkeiten für angreifende Akteure eröffnet.« Global entwickeln sich ganze Cybercrime-Ecosysteme, die arbeitsteilig funktionieren und quasi »Crime as a Service« anbieten, so Leopold: »Es ist kein Spezialwissen mehr notwendig und Werkzeuge sind sehr günstig im Netz einzukaufen. Nachdem nun alle unsere digitalen Systeme durch das Internet verbunden sind, kann von überall in der Welt ein Angriff sehr einfach durchgeführt werden.«

Helmut Leopold, AIT: »Wir müssen IT- und OT-Systeme auch effektiv gegen heute noch unbekannte Angriffsmethoden schützen.« (Foto: AIT)

Crime as a Service

Durch den Einsatz von künstlicher Intelligenz werden Cyberattacken auch zunehmend ausgefeilter. Schwachstellen können von Kriminellen besser ausgespäht werden und ermöglichen unbemerkt den digitalen Zutritt ins Unternehmen. Auch kleine Angriffe, die im Betriebssystem bewusst eine Sicherheitswarnung auslösen, sind als Ablenkungsmaßnahme manchmal Teil eines perfiden Angriffs: Während die IT mit der Suche beschäftigt ist, dringen die Angreifer ungehindert »über die Hintertür« ins System ein, installieren Schadsoftware oder saugen Daten ab.

Zudem verleiten personalisierte Phishing-Mails, mit denen vertrauliche Informationen ausgeforscht werden, oder täuschend echt klingende Anrufe von Führungskräften so manche Beschäftigte zu unüberlegten Klicks oder gar Geldüberweisungen. Verrieten früher Rechtschreibfehler die dubiose Herkunft, gelingt es dank generativer KI wie etwa ChatGPT inzwischen auch ausländischen Cyberkriminellen, E-Mails fehlerfrei zu formulieren. Die Angreifer betreiben mitunter erheblichen Aufwand, erstellen beispielsweise falsche Identitäten mit eigenen Websites und LinkedIn-Profilen, vernetzen diese und pflegen sie intensiv mit Fake-Artikeln, um seriös zu wirken. Dadurch sind völlig neuartige Angriffe möglich, auf die herkömmliche Sicherheitssysteme nicht trainiert sind.

Gleichzeitig können KI-gestützte Sicherheitslösungen helfen, etwaige Anomalien, die auf eine Bedrohung hindeuten, auch in großen Datenmengen rascher zu identifizieren und gezielter zu bekämpfen. Ein »Allheilmittel für alle Arten von Cyberabwehr« sei aber künstliche Intelligenz noch keinesfalls, wie Tomas Chroust, Partner Data & Analytics bei BearingPoint, erläutert: »Nach wie vor generieren die Lernalgorithmen zu viele ›False Positives‹ und ›True Negatives‹. Dies kann im operativen Betrieb zu einer völligen Überlastung oder sogar zu Ausfällen führen. Deshalb ist es beim Einsatz von KI besonders essenziell, dass realistische und durch Simulationen erzeugte Trainingsdaten zugrunde liegen.«

Verwundbare Produktion

Die zunehmende Verbindung von Produktions- und Officenetzwerken, die Nutzung des Internet of Things (IoT) sowie Lücken zwischen IT und OT sind Risikofaktoren, die Industriebetriebe zu einem beliebten Ziel für Cyberkriminelle machen. Hacker*innen dringen in die Systeme der Unternehmen ein, blockieren Produktionsprozesse, rauben oder verschlüsseln Daten und fordern hohe Lösegeldzahlungen. Jede Minute, in der die Produktion still steht, verursacht immense Kosten – umso größer ist die Bereitschaft, in die erpresserischen Methoden einzuwilligen. Die Angreifer*innen haben oft leichtes Spiel, denn selten sind alle Geräte in ein Gesamtsicherheitskonzept integriert. Auch die Nutzung von Cloud-Services bringt zusätzliche Sicherheitsanforderungen mit sich.

Insbesondere Ransomware-Attacken haben in den vergangenen Jahren stark zugenommen. Dem Cybersecurity-Report 2022 von Deloitte und SORA zufolge war bereits fast die Hälfte der befragten Unternehmen mindestens einmal betroffen. Jedes achte Unternehmen gab an, dass beinahe täglich Angreifer*innen versuchen, von außen in das Unternehmensnetzwerk einzudringen. Nur fünf Prozent der Befragten haben laut eigenen Angaben Lösegeld bezahlt, um wieder Zugriff auf die verschlüsselten Daten zu erhalten. Aufgrund ihrer Erfahrungen aus der Beratungspraxis gehen die Expert*innen jedoch von einer weit höheren Dunkelziffer aus – die betroffenen Betriebe fürchten einen Reputationsverlust in der Öffentlichkeit. Trotzdem wird das Thema auf die leichte Schulter genommen: Nur jedes fünfte Unternehmen in Österreich verfügt über einen ausgearbeiteten Krisen- oder Notfallplan.

AIT-Departmentleiter Helmut Leopold spricht in diesem Zusammenhang von »unbedingt notwendiger IT-Hygiene«: »Wir müssen unsere IT- und OT-Systeme auch effektiv gegen noch unbekannte Angriffsmethoden schützen. Dies kann heute – auch aufgrund der hohen Komplexität der Netzwerkstrukturen – nur mehr durch modernste KI-Technologien erreicht werden.« Am AIT Austrian Institute of Technology forschen über 200 Expert*innen an Schlüsseltechnologien, die unterschiedliche Industriezweige und insbesondere kritische Infrastrukturen (z. B. Energienetz- und Kraftwerksbetreiber) sicher und zuverlässig aufstellen sollen. Dank des speziellen Know-hows am AIT ist Österreich international als Hightech-Standort für Cybersecurity anerkannt und hat sich als Partner für Behörden und Institutionen etabliert.

Mit der Cyber Range stellt das AIT virtuelle Trainingsumgebungen für die flexible Simulation kritischer IT-Systeme zur Verfügung. (Foto: AIT/ WISTO/ Tina Blaser)

Ein Beispiel: Das innovative, mehrfach ausgezeichnete Cybersecurity-Tool ThreatGet wurde vom AIT gemeinsam mit Sparx Services CE, einer Geschäftseinheit der Lieber.Group, entwickelt, in der Industrie erprobt und laufend modifiziert. ThreatGet unterstützt Entwickler*innen bei der Gestaltung äußerst sicherer digitaler Systeme, indem durch den Einsatz von KI mögliche Bedrohungen bereits im Systemdesign erkannt werden. Der besondere Ansatz besteht darin, dass Security-Analysen nicht erst am fertigen Produkt durch Testprozesse durchgeführt werden, sondern den gesamten Entwicklungsprozess von der Konzeption bis zur Umsetzung begleiten (Security-by-Design).

Stärken statt verunsichern

Trotz größter Anstrengungen von Forscher*innen sind Kriminelle beim Identifizieren neuer Angriffspotenziale jedoch meist weit voraus. Auch ausgefeilte Technologien können mit dieser Dynamik kaum Schritt halten. Dennoch wurde in den vergangenen Jahren meist der Mensch – also Mitarbeiter*innen, Kund*innen, Lieferant*innen, Geschäftspartner*innen – als schwächstes Glied in der Sicherheitskette bezeichnet.

Schuldzuweisungen wie diese sind nicht hilfreich. Sie tragen dazu bei, dass sich einzelne Personen inkompetent und überfordert fühlen und im Notfall nicht adäquat handeln. Expert*innen raten zwar, weiterhin die Menschen in den Mittelpunkt der Sicherheitsmaßnahmen zu stellen, sie aber bewusst zu Verbündeten im Kampf gegen Cyberkriminalität zu machen. Es gilt zu vermitteln, warum Cybersicherheit jede bzw. jeden betrifft – am Arbeitsplatz und im privaten Umfeld.

Erst ein Drittel der Arbeitnehmer*innen hat einer aktuellen Umfrage von EY Österreich bereits selbst eine Cyberattacke erlebt. Aber 88 Prozent der Befragten gaben an, mindestens einmal verdächtige E-Mails erhalten zu haben. Obwohl der überwiegende Teil (63 %) noch immer oder wieder ausschließlich im Büro arbeitet, sind immerhin 30 Prozent der Beschäftigten auch im Homeoffice tätig. Unternehmen sollten daher aufgrund der großen Anzahl mobiler Endgeräte, die privat und beruflich verwendet werden, der Cybersicherheit oberste Priorität einräumen, meint Gottfried Tonweber, Leiter Cybersecurity und Data Privacy bei EY Österreich: »Hacker infiltrieren private Netzwerke und nutzen die Schwachstellen mobiler Arbeitskonzepte aus. Die Awareness unternehmensintern zu schärfen, ist daher zentral.«

Gottfried Tonweber, EY Östereich: »Meist sind die Mitarbeitenden das bevorzugte Einfallstor - in vielen Fällen leider auch erfolgreich.« (Foto: EY Österreich)

Spielerisch erleben

Eine hohe Sicherheit von IT-Systemen könne nicht einfach nur durch technische Schutzsysteme erreicht werden, meint auch Sicherheitsexperte Leopold: »Der Mensch nimmt eine zentrale Stellung in der Verwendung und Verwaltung von IT ein. Deshalb sind Bewusstseinsbildung, Schulung, Ausbildung und laufendes Training für alle Menschen einer Organisation – von den Benutzer*innen über die IT-Security-Spezialist*innen bis hin zum Management – die wichtigsten Grundlagen für eine moderne und hohe Cybersicherheit.« Das AIT stellt in sogenannten »Cyber Ranges« verschiedene Szenarien als virtuelle Simulations- und Trainingsumgebungen zur Verfügung.

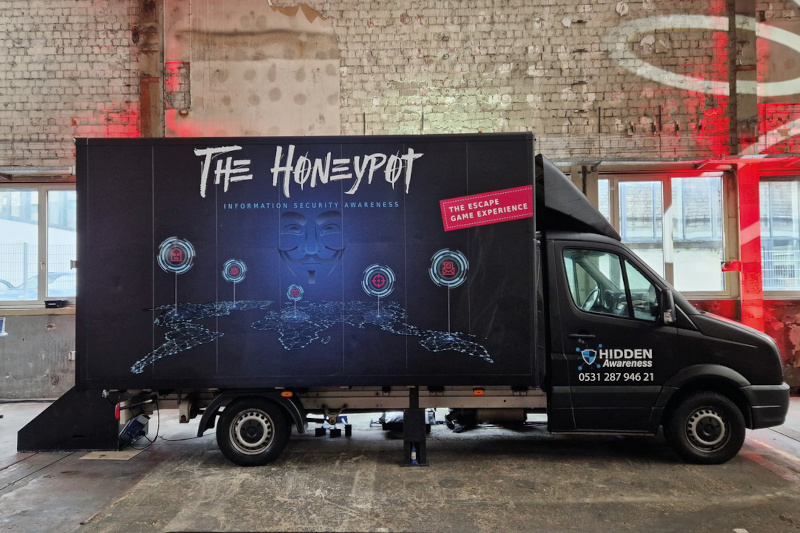

Jährlich wiederholte, langweilige Schulungseinheiten sind hingegen wenig geeignet, um Mitarbeiter*innen für das Thema zu sensibilisieren. Das Bundesrechenzentrum (BRZ) stellte kürzlich mit dem Escape Room Truck »The Honeypot« eine Möglichkeit vor, die Informationssicherheit und Cybersecurity mittels Gamification »erlebbar« macht. Der mobile Escape Room wurde von der deutschen Firma Hidden Awareness konzipiert: Eine Gruppe von bis zu sechs Personen muss eine Reihe von Aufgaben in einer vorgegebenen Zeit lösen und dafür ihr Wissen über Cybersecurity einsetzen. Danach folgt eine ausführliche Nachbesprechung des Spielverlaufs, bei dem das Erkennen von betrügerischen Methoden und sicherheitsrelevantes Verhalten noch einmal reflektiert wird.

Im Escape Room Truck werden Mitarbeiter*innen spielerisch für Sicherheitsmaßnahmen sensibilisiert. (Foto: BRZ/ Rommelt Pineda)

Mit diesem spielerischen Ansatz wird bekanntes Wissen in einer real anmutenden Situation gefestigt, gleichzeitig können Stresssituationen und Reaktionsverhalten simuliert werden. Stefan Poschinger, Chief Information Security Officer des BRZ, zeigte sich begeistert: »Der Escape Room Truck ist eine spannende Ergänzung zu den bestehenden Informations- und Schulungsangeboten und sorgt für ein einzigartiges Lernerlebnis im Team. Ich freue mich, dass die Initiative so gut angenommen wurde.«

Auf Fehlersuche

Legt ein Rechner das gesamte Netzwerk still oder werden Dateien von Unbekannten heruntergeladen und verschickt, startet die mühsame Fehlersuche. Nicht selten stoßen Sicherheitsbeauftragte in Organisationen ohne eigene IT-Abteilung dabei auf Hürden.

Visualisierungen sicherheitsrelevanter Daten helfen bei der Überwachung des Netzwerks. (Foto: Fraunhofer IGD)

Eine praktikable Lösung, um Datenströme zu analysieren und Fehlerquellen im Netzwerk aufzudecken, haben Forscher*innen des Fraunhofer-Instituts für Graphische Datenverarbeitung IGD entwickelt. »NetCapVis« wurde kürzlich auf der Fachmesse für IT-Sicherheit it-sa in Nürnberg vorgestellt. »Unser Ziel war es, die Nutzeroberfläche so zugänglich zu gestalten, dass sie auch mit überschaubaren IT-Kenntnissen leicht zu bedienen ist«, erklärt Alex Ulmer, Chefentwickler am Fraunhofer IGD.

Die Software unterstützt insbesondere kleine und mittelständische Unternehmen sowie Kommunen in der Analyse von Netzwerkdaten. Ergänzend zum Open-Source-Tool Wireshark können sie »mit NetCapVis als Add-on das Potenzial voll ausschöpfen und die Netzwerkanalysen übersichtlich darstellen«, so Ulmer. Beispielsweise lassen sich Informationen nach Kriterien wie IP-Adressen oder Datenformat filtern. Auf einem Zeitstrahl ist ersichtlich, zu welchem Zeitpunkt welche Datenpakete in das Netzwerk gelangen oder das Netzwerk verlassen. Mittels KI sei schnell zu identifizieren, welches Programm ein bestimmtes Problem hervorruft.

Mehr zum Thema: Ein Interview mit Michael Veit, Cybersecurity-Experte bei Sophos Technology: KI potenziert das Risiko

How to resolve AdBlock issue?

How to resolve AdBlock issue?