Leben & StilView all

- Details

- Leben & Stil

"Für andere machen sie Leben erst möglich"

- Martin Szelgrad

- 02.Feb.2026

- Details

- Leben & Stil

Generationenwechsel bei Sphinx IT

- Redaktion

- 02.Feb.2026

- Details

- Köpfe

Die Sager des Jahres 2025

- Redaktion

- 28.Jan.2026

- Details

- Köpfe

Die Top 12 Persönlichkeiten, die Österreich bewegen

- Angela Heissenberger

- 28.Jan.2026

Office & TalkView all

- Details

- Officetalk

Round Table: "Die jungen Wilden"

- Redaktion

- 04.Feb.2026

- Details

- Officetalk

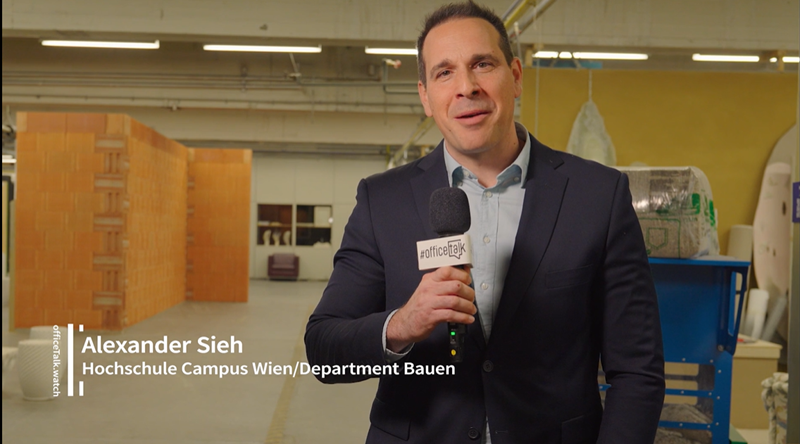

„Wir müssen das Ziel 2050 ernst nehmen"

- Gerhard Popp

- 27.Jan.2026

- Details

- Officetalk

Enquete Gründung und Nachfolge

- Gerhard Popp

- 03.Nov.2025

- Details

- Officetalk

Kooperation als Überlebensstrategie in der Bauwirtschaft

- Redaktion

- 17.Oct.2025

Produkte & ProjekteView all

- Details

- Projekte

Zusammenarbeit verlängert

- Redaktion

- 21.Jan.2026

- Details

- Projekte

Cloud-Kooperation in Deutschland

- Redaktion

- 21.Jan.2026

- Details

- Projekte

Digitale Transformation von Felbermayr

- Redaktion

- 20.Jan.2026

- Details

- Projekte

Vinzenz Gruppe: Umstieg auf TSHC

- Redaktion

- 20.Jan.2026

How to resolve AdBlock issue?

How to resolve AdBlock issue?