2022 war das Jahr der Wiper-Malware. Speziell Ende des Jahres war ein rasanter Anstieg festzustellen. So verdoppelten sich die weltweiten Wiper-Aktivitäten allein vom dritten auf das vierte Quartal, wie die FortiGuard Labs von Fortinet herausfanden. Mit massiven, zerstörerischen Folgen. Und die Gefahr ist akut. Schutz bringen moderne Cybersecurity-Technologien sowie ausgefeilte Threat Detection and Response Services.

Von Gergely Révay, Sicherheitsforscher bei den FortiGuard Labs

Cyberattacken werden raffinierter, brutaler, destruktiver. Auf diesen kurzen Nenner kann der halbjährliche Global Threat Landscape Report der FortiGuard Labs von Fortinet für das vergangene Halbjahr Ende 2022 zusammengefasst werden. Im Mittelpunkt: Wiper-Malware.

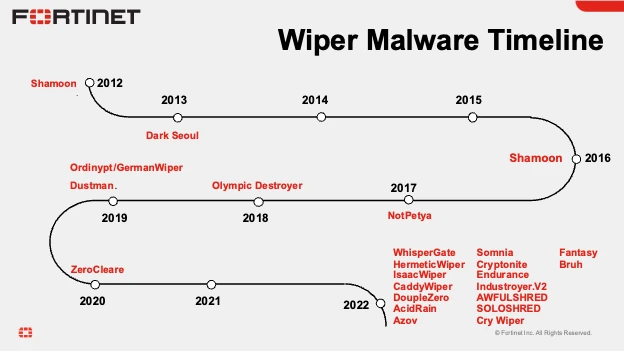

Wiper-Malware hat eine lange Geschichte. Dabei geht der Begriff „Wiper“ auf dessen grundlegendsten Funktion zurück, nämlich die Festplatte des „Opfercomputers“ zu löschen (engl. to wipe). Die Beweggründe dahinter sind immer die gleichen: finanzieller Gewinn, Beweisvernichtung, Sabotage und/oder Cyberwar.

Dass 2022 das „Jahr des Wipers“ war, scheint also mit Blick auf die geopolitischen Entwicklungen naheliegend, Stichwort Russland-Ukraine-Konflikt. So verfolgt FortiGuard Labs seit Beginn des Konflikts im Jahr 2022 aktiv Wiper-Malware, die auf ukrainische Organisationen abzielt. Festzustellen war ein plötzlicher Anstieg der Malware mit zahlreichen neuen Wiper-Samples. Dazu gehören HermeticWiper, CaddyWiper, IsaacWiper, WhisperGate und andere. Und es zeigte eine Seite von Cyberangriffen, die wir davor in dieser Massivität nur selten gesehen haben: pure Zerstörung.

So beispielsweise zielte ein Angriff mittels AcidRain-Wiper-Malware allein auf die Satellitenmodems eines globalen Satellitenkommunikationsanbieters ab, um die Verbindung zum Satellitennetzwerk zu kappen. Der faszinierendste Wiper jedoch, den die FortiLabs in der zweiten Hälfte des Jahres 2022 dokumentiert haben, war eine Malware mit dem Namen „Azov“.

Ausgeklügelt: Malware wird immer raffinierter

Die zweite Version von Azov zog schnell die Aufmerksamkeit der Medien auf sich, weil sie eine Botschaft übermittelte, die im Namen bekannter Sicherheitsforscher geschrieben war. Diese Forscher leugneten jegliche Verbindung zu der Malware. Es übermittelte auch eine pro-ukrainische Nachricht, in der behauptet wurde, es würde die Malware verwenden, um mehr Aufmerksamkeit auf den Konflikt zwischen der Ukraine und Russland zu lenken.

Wie sich jedoch herausstellte, war die Nachricht nicht der interessanteste Teil der Malware. Auch aus technischer Sicht ist diese sehr überzeugend. Zunächst wurde der Wiper in der Assemblersprache geschrieben und mit dem FASM-Tool erstellt. Dies ist ungewöhnlich, da die meisten neuen Malware-Programme in Sprachen wie Python, .NET oder C/C++ geschrieben sind. Zudem wird auf polymorphe Code-Creation gesetzt, um sich in legitime EXE-Dateien auf dem infizierten Computer einzuschleichen. Dabei führt der Wiper eine Backdooring-Funktion aus, indem es eine modifizierte Version von sich selbst in EXE-Dateien einfügt.

All dies zeigt, dass diese Malware nicht zum Spaß erstellt wurde. Es ist ein ausgeklügelter Wiper, der eine Vielzahl moderner Techniken implementiert und deutlich zeigt, dass es sich um einen ernstzunehmenden Bedrohungsakteur handelt.

Vorsicht ist also geboten. Denn die Botschaft bei vielen Angriffen ist klar: Selbst wenn ein Cyberangriff beispielsweise auf die Ukraine abzielt, können seine Auswirkungen leicht übergreifen und andere Länder und Organisationen betreffen. So führte nicht nur der oben erwähnte Angriff auf die ukrainische Satellitenkommunikation dazu, dass 5.800 deutsche Windkraftanlagen vom Netz genommen wurden. Auch der Global Threat Report bestätigt diesen Spill-Over-Effekt: Später im Jahr 2022 breitete sich Wiper-Malware auch deutlich über die Ukraine hinaus aus, was allein vom dritten auf das vierte Quartal zu einem Anstieg der Wiper-Aktivitäten um 53 Prozent führte. Es ist also von entscheidender Bedeutung, dass wir diese neuen, hochgradig bösartigen Angriffe verfolgen und Maßnahmen dagegen ergreifen.

Was tun gegen Wiper-Malware?

Es gibt mehrere Best Practices, die Organisationen und Unternehmen dringend implementieren sollten, um die Auswirkungen von Wiper-Malware zu minimieren. Die hilfreichste Gegenmaßnahme gegen Ransomware und Wiper-Malware ist dabei sicherlich die Verfügbarkeit von Backups. Malware sucht häufig aktiv nach Sicherungen auf dem Computer oder im Netzwerk, um sie zu zerstören. Daher müssen Backups extern und offline gespeichert werden, um ausgeklügelte Angriffe zu überstehen. Doch das allein greift zu kurz. Unerlässlich dabei ist ein detaillierter Wiederherstellungsprozess.

Denn sobald ein Wiper im Netzwerk ist, stellt sich die Frage, wie gut die Organisation auf eine solche Situation vorbereitet ist. Welche Prozesse wurden für Business Continuity ohne IT definiert? Wie erfolgt die Wiederherstellung aus Backups und wie teilt die Organisation den Vorfall den Kunden und den Medien mit? All dies sind Fragen, die vor einem Angriff geklärt werden sollten. All dies und mehr sollte in einem Desaster-Recovery-Plan definiert werden. Er ist von unschätzbarem Wert, wenn es zu extremem Stress bei einer aktiven Kompromittierung kommt.

Nützlich auf mehreren Ebenen kann zudem die richtige Netzwerksegmentierung sein. Das hilft beispielsweise die Auswirkung eines Angriffs auf ein Segment des Netzwerks zu begrenzen. Darüber hinaus können Firewalls, die in Kombination mit Antiviren- und Intrusion-Prevention-Systemen wie FortiGate, FortiGuard IPS und FortiGuard Content Security verwendet werden, die Ausbreitung von Malware im Netzwerk, die Kommunikation mit bekannten Command-and-Control-Servern und sich im Netzwerk bewegende schädliche Dateien erkennen.

Nicht zuletzt sind die Geschwindigkeit und Qualität der Reaktion auf Vorfälle entscheidend, welchen Impact ein Angriff hat. Die FortiGuard Incident Response & Readiness Services beispielsweise sind für genau diesen Zweck der Unterschied zwischen der erfolgreichen Abwehr von Datenverlust und der vollständigen Datenvernichtung.

Sich jetzt vorbereiten, bevor es zu spät ist

2022 hat uns neue Perspektiven auf destruktive Malware eröffnet. Wir haben unterschiedliche Wiper-Techniken, Akteure und Einsatzszenarien gesehen. Neue Wiper-Instanzen zeigen, dass Akteure aktiv an zunehmend böswilligen Aktivitäten beteiligt sind. Sie versuchen auch, eine kürzere Erkennungs- und Reaktionszeit von Bedrohungen zu erreichen, indem sie die Leistung ihrer Löschstrategien effektiv optimieren. Und auch OT-Netzwerken wird zunehmend Beachtung geschenkt. Der Punkt ist klar. Die Cyberangreifer werfen Unternehmen den Fehdehandschuh hin. Das einzige Ziel: zerstören.

Als führender Anbieter von Netzwerk- und Sicherheitstechnologie der Enterprise-Klasse unterstützt Fortinet CISOs und Sicherheitsteams dabei, die Angriffskette zu durchbrechen, die Auswirkungen von Sicherheitsvorfällen zu minimieren und sich besser auf potenzielle Cyberbedrohungen vorzubereiten.

Technologien, die dabei zum Einsatz kommen können, sind vielfältig. Sie reichen von Next Generation Firewalls (NGFW), Netzwerktelemetrie und -analyse, Endpoint Detection and Response (EDR), Extended Detection and Response (XDR) und Digital Risk Protection (DRP) über Security Information and Event Management (SIEM), Inline Sandboxing, Deception und Security Orchestration bis hin zu Automation and Response (SOAR). Lösungen wie diese erlauben Unternehmen Sicherheitsvorfälle über ihre gesamte Angriffsfläche hinweg schnell zu erkennen und entsprechend zu reagieren.

Zusätzlich zu diesen Lösungen und zur Unterstützung von Teams, die aufgrund des Fachkräftemangels im Bereich Cybersecurity unterbesetzt sind, wird eines immer bedeutender: Machine-Learning-basierte Threat Detection and Response Services. Wie oben kurz erwähnt, bieten diese dank Echtzeitüberwachung von Bedrohungen und Incident Response Funktionen stets aktuelle Informationen über die neuesten Cyberbedrohungen und ermöglichen es so Unternehmen, schnell auf Sicherheitsvorfälle zu reagieren und die Auswirkungen auf ihre Organisation zu reduzieren. Und das wiederum erlaubt es CISOs und Security-Teams, nicht nur dem „Biss der Wiper“ zu entgehen, sondern sich auf Projekte mit höherer Priorität für den Erfolg des Unternehmens zu konzentrieren.

How to resolve AdBlock issue?

How to resolve AdBlock issue?