Systemintegrationen, das Smart Grid und das Zusammenwachsen von IT und OT sorgen für neue Herausforderungen bei der Cybersicherheit. Ein durchgehendes OT-Monitoring mit Angriffs- und Anomalieerkennung kann die Lücke zwischen IT- und OT-Sicherheit schließen. Ein Beitrag von Klaus Mochalski, CEO des Sicherheitsspezialisten Rhebo.

Die Energieunternehmen halten mit der Digitalisierung und europaweiten Systemintegration ein zweischneidiges Schwert in der Hand. Auf der einen Seite werden Prozesse und die grenzübergreifende Zusammenarbeit vereinfacht sowie neue Geschäftsmodelle möglich. Auf der anderen Seite steigern die zunehmende Vernetzung, die Integration der Operational Technology (OT) in die IT sowie der Ausbau des Smart Grid bis an die Edge die Risikoexposition einer ohnehin schon stark vulnerablen kritischen Infrastruktur.

Der internationale Standard IEC 61850 gibt den Energieunternehmen zwar Vorgaben, um den reibungslosen und fehlerfreien Datenaustausch in integrierten industriellen Netzwerken bzw. der Operational Technology (OT) zu garantieren. Jedoch bietet er keinerlei Antworten auf die offensichtliche Fragestellung der Cybersicherheit in den vernetzten und digitalisierten Kritischen Infrastrukturen. Vor allem das Smart Grid bietet Angreifenden potentiell Millionen von Zugangspunkten. Smart Meter, Ladestationen und dezentrale Energiespeichersysteme werden in öffentlichen und privaten Gebäuden installiert und entziehen sich damit dem Einflussbereich der Sicherheitsbeauftragten eines Energieunternehmens.

Die Umsetzung weiterführender Standards wie IEC 62351-4 und IEC 62351-6 kann theoretisch die Sicherheit steigern. Sie sind jedoch meist wenig praktikabel oder in kritischen Infrastrukturen schlicht nicht umsetzbar. Zum einen erfordern sie ein hohes Maß an Administration. Zum anderen kollidieren sie mit den Anforderungen des Anlagenbetriebs – insbesondere der erforderlichen Geschwindigkeit wichtiger Auslösesignale – sowie den verfügbaren Ressourcen der installierten OT-Komponenten. Klassische IT-Sicherheitslösungen sind wiederum nur bedingt und nicht zufriedenstellend in der OT einsetzbar, da IT und OT anderen Paradigmen folgen.

Keine OT ist auf Dauer vor fremdem Zugriff sicher

Aus diesem Grund fristet die Cybersicherheit der Operational Technology (OT) nach wie vor ein Schattendasein. Das plötzliche Aufflammen von Kriegen, die unsichtbare Bedrohung durch staatlich gestützte Advanced Persistent Threats (APT) und immer neue Bekanntmachungen langjähriger Schwachstellen in OT-Komponenten sind immer lauter werdende Weckrufe, die ernst genommen werden sollten. Der Angriff auf den ukrainischen Verteilnetzbetreiber Ukrenergo verlief 2016 noch sehr lokal. Mittlerweile haben Vorfälle wie SolarWinds Ende 2020 und Log4Shell in diesem Jahr jedoch gezeigt, wie Angreifende über den Umweg des Supply Chain Compromise global wirken können. Beim Supply Chain Compromise werden Unternehmen innerhalb der Lieferkette kompromittiert, um von dort über Software- oder Hardware-Komponenten in das eigentliche Zielunternehmen zu gelangen. So gelangten die Angreifenden über den IT-Servicedienstleister SolarWinds selbst in die Hochsicherheits-Infrastruktur von Intel, Cisco und Microsoft. Hinzu kommt, dass professionell Angreifende – insbesondere APTs – mit viel Zeit, Know-How und Geld früher oder später einen Weg in die Netzwerke eines Unternehmens finden. In der Regel helfen in diesen Fällen die Firewalls an den Netzwerkgrenzen wenig. Erschwerend hinzu kommt der Fachkräftemangel (nicht nur) auf dem Gebiet der OT-Sicherheit. Energieunternehmen benötigen deshalb Cybersicherheitslösungen, die nicht nur den Vorsprung der APTs einholen können, sondern für die Verantwortlichen auch handhabbar sind.

Cybersicherheit als Stadtstaat denken

Aufgrund der beschriebenen Risikolage und der Reichweite der Auswirkungen, die ein Cyberangriff auf eine Energieanlage hervorrufen wird, empfiehlt sich für Energieversorgungsunternehmen der Defense- in-Depth-Ansatz. Dieser Ansatz geht von drei Prämissen aus:

1. Professionelle Angreifende sind den klassischen (signaturbasierten) Verteidigungsmechanismen immer mindestens einen Schritt voraus.

2. Professionelle Angreifende erhalten früher oder später einen Zugang zum Netzwerk.

3. Es gibt keine hundertprozentige Grenzsicherung.

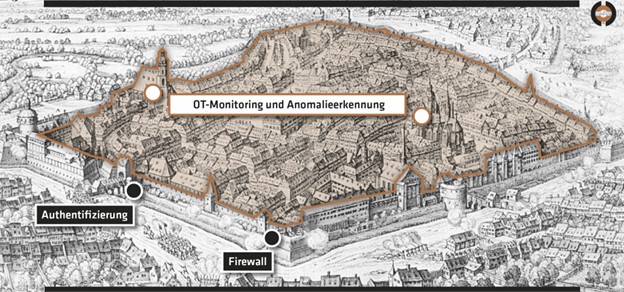

Selbstverständlich bedeuten diese Prämissen nicht, dass die gängigen Sicherheitsmechanismen wie Firewalls, strikte VPN-Sicherung und Authentifizierung damit obsolet werden. Sie benötigen jedoch eine Erweiterung – eine zweite “Line of Defense”. Eine moderne, stark vernetzte und zergliederte OT muss wie ein moderner Staat bzw. wie ein Stadtstaat gesichert werden (Abb. 1). Der Stadtwall und die Torwächter (Firewalls, Datendioden, Authentifizierung) sichern den Staat nach außen gegen leicht zu erkennende Feinde (Signaturen). Für die Innere Sicherheit im Land sind Polizei, Verfassungsschutzbehörden und Geheimdienste (Anomalieerkennung) zuständig. Sie sind dafür verantwortlich, erfolgreiche Eindringlinge anhand ihrer Aktivitäten, die in der Regel von denen der normalen Einwohner abweichen, frühzeitig zu erkennen. In den wenigsten OT-Netzwerken gibt es bislang Mechanismen für die Innere Sicherheit. Erst recht fehlt eine Sicherheitsarchitektur, welche die gesamte kritische Infrastruktur schützt – von den Anlagen zur Energieerzeugung über die Übertragungs- und Verteilungsnetze bis zu den Edge Devices wie Smart Meter oder Energiespeichersysteme. Dabei kann diese zweite Line of Defense in der Praxis eigentlich einfach und effektiv errichtet werden: mit einem durchgängigen OT-Monitoring mit Anomalieerkennung.

Anomalien über die gesamte Infrastruktur erkennen

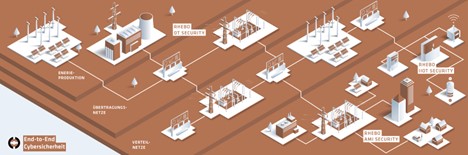

Das System behält nicht nur das Innere der Festung im Auge und untersucht kontinuierlich das Verhalten aller Geräte und Systeme innerhalb der Stadtmauern auf unregelmäßiges oder verdächtiges Verhalten. Über das erweiterte Monitoring auf IIoT Edge Devices und innerhalb der Advanced Metering Infrastructure (AMI) werden auch die verstreuten Anlagen und Systeme außerhalb der Stadtmauern erfasst (Abb. 2).

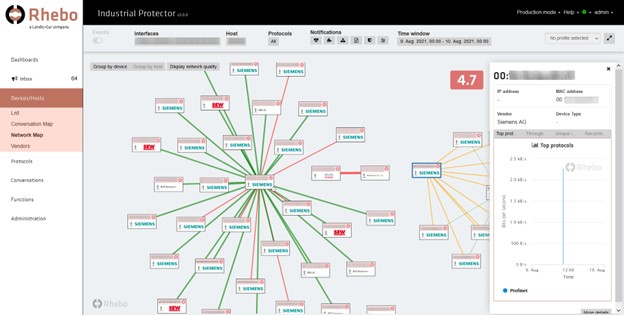

Auf diese Weise wird zum einen Sichtbarkeit in der Blackbox der OT geschaffen (Abb. 3). Zum anderen werden Anomalien über die gesamte OT – End-to-End – identifiziert, dokumentiert und in Echtzeit an die Verantwortlichen gemeldet. Dabei spielt es keine Rolle, ob dieses anomale Verhalten von einem "Fremden" (einem Angreifenden) oder einem regulären Bewohner der Festung (beispielsweise einem Administrator) ausgeht. Verdeckte Operationen, neuartige Angriffstechniken und komplexe Ablenkungsmanöver werden direkt erkannt und können frühzeitig abgewehrt werden. Sie können darüber hinaus mit Hilfe eines SIEM mit den Informationen aus der IT korreliert werden. Dadurch erhalten Sicherheitsverantwortliche nicht nur ein vollständiges Bild der Risikoexposition des Unternehmens und der industriellen Prozesse. Auch die Innere Sicherheit der OT wird End-to-End gewahrt.

Abb. 1: Defense-In-Depth berücksichtigt neben der Grenzsicherung auch die Innere Sicherheit des Netzwerkes

Abb. 2: End-to-End-Cybersicherheit reicht von der Energieversorgung bis zur Edge der Smart Meter und IIoT-Anwendungen

Abb. 3: Für die OT-Sicherheit sind Sichtbarkeit, Übersichtlichkeit und Handhabbarkeit die Eckpfeiler einer effektiven Umsetzung

Über das Unternehmen

Rhebo entwickelt und vermarktet innovative industrielle Monitoringlösungen und -services für Energieversorgungsunternehmen, Industrieunternehmen und kritische Infrastrukturen - mit den Schwerpunkten Cybersicherheit und Verfügbarkeit von OT- und IoT-Infrastrukturen. Rhebo ist seit 2021 Teil der Landis+Gyr AG.

Bilder: iStock, Rhebo

How to resolve AdBlock issue?

How to resolve AdBlock issue?